1. 개요

올해 1월 1일에 작성한 버킷리스트 중에 업무 관련 보안자격증을 취득하자라는 목표가 있었는데, 어떤 자격증을 공부해볼까 하다가 CISSP(Certified Information System Security Professional)으로 선택했다. CISA 자격증과 고민하다가 좀 더 기술적인 내용이 포함되어 있다길래 도전했지만, 만만한 시험은 아니었다.

2. 공부 기간

- 5월 16일 ~ 7월 25일 라이지움 CISSP 정규반(OFF-Line) 수강

9월 25일 시험 신청>> 코로나19로 인해 시험 연기- 11월 17일 ~ 12월 16일 라이지움 CISSP 문제 풀이반(On-Line) 수강

- 12월 18일 시험 응시

처음에는 학원 종강 후 약 두 달 정도 공부해서 9월 말에 시험을 보고 싶었으나, 공부를 게을리해서 자신도 없었고... 시험을 연기해야 하나 고민하던 찰나 피어슨 뷰 센터에서 연락 와서 코로나19로 인해 부득이하게 시험이 취소되었다며 무료로 연기를 해주었다ㅋㅋㅋ(개이득)

그래서 결론은 마음먹고 제대로 공부를 시작한건 11월 경이었고, 그래서 학원 두 달 반+독학 한 달 반해서 총 4달 정도

3. 공부 방법

사실, 매우 게으른 성격이라 예/복습을 열심히 한 편은 아니었고, 강사님들께 질문을 해본적도 없었다..(사실 마음먹고 공부하려니 수강 기한이 끝나서 혼자서 해결할 수밖에 없었음) 그렇지만 정리해보자면,

- 라이지음 정규 교재 2~3회 (마지막에는 쓱 훑는 정도로)

- 라이지움 정규 문제풀이 1000제 3회 풀이+오답

- 라이지움 문제 풀이반 교재(1000제) 2회 풀이 + 오답

- Handout 총정리 2회독

개념 정리보다는 문제 풀이를 위주로 했고, 문제 풀이 후 오답 정리를 열심히 한 편이었다.

그리고, 라이지움 문제 풀이반 교재(1000제)가 훨씬 더 많은 도움이 되었다. 실제 시험이랑도 유형이 비슷한 문제들도 많았고!! 물론, 개념이 있어야 더 문제 풀이가 수월하긴 했지만 라이지움 정규반에서 받은 1000제는 그냥... 한 번 정도만 풀어도 될 듯..

개인적으로는 라이지움 문제 풀이반 교재와 Handout 총정리가 가장 많은 도움이 되었음.

4. 시험 응시

18일 6시에 일어나서 커피 2개와 초코바 2개를 사들고 시청역 피어슨뷰 센터에 7시 20분에 도착했다.

그랬더니, 7시 30분 맞춰서 오라고 쫓겨났다ㅋㅋㅋㅋㅋ

화장실에서 10분 정도 때운 후에 다시 갔더니 이미 꽤 많은 사람들이 있었고 몇 분은 벌써 시험 진행 중 ㅡㅡ^

나는 첫 시험이었기 때문에 정맥 등록과 사진까지 모두 찍은 후에 시험장에 입실할 수 있었다.

근데 8시부터 시작인 줄 알았는데, CBT 시험이라 그런지 그냥 입실과 동시에 카운트 다운 시작!

- 1~250번 한 사이클 - 약 2시간

- 화장실에서 고양이 세수와 커피 반 잔을 마시고 다시 들어옴

- FLAG 친 문제만 다시 한 사이클 - 약 1시간 30분

- 또 화장실 갔다가 남은 커피 반 잔 원샷

- 1~250번 두 번째 사이클 - 약 1시간 30분

- 그중에서 FLAG 친 문제 다시 보기 - 약 30분

6시간 다 안 채우고 나올 줄 알았는데 나는 10분 남기고 제출했다ㄷㄷ

80만원이 아른거려서 제출 클릭할 때 온몸이 다 떨리더라ㅠㅠ 머리도 계속 아프고,, 아무리 봐도 집중 안될 것 같아서 그냥 제출해버림..ㅠ

5. 시험 후기 및 결과

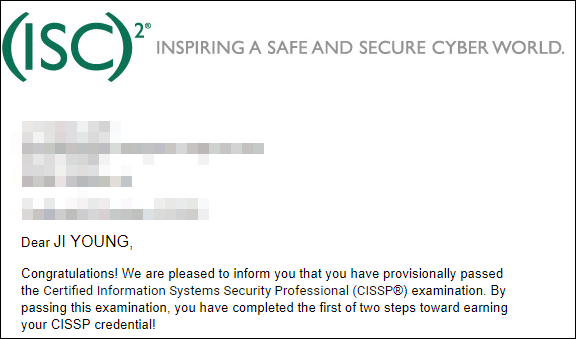

시험 끝나고 나오니까 종이 한 장을 받아가래서 받았더니 축하합니다!! 쓰여 있어서 완전 다행..ㅜㅜ

그렇지만 예비 합격이라 포렌식 결과까지 통과되려면 업무일 기준 3~5일 걸린다고 쓰여 있었다.

(나는 월요일에 확인했는데 보니까 당일에 와 있었던,, 메일 확인을 안 하고 있었는데)

음, 시험 난이도는 내 예상보다는 평이했지만, 보기 두 개가 너무 헷갈려서 선택 장애가 많이 왔었다.

긴 시나리오가 나오지도 않았고, 짝짓기 문제도 없어서 그림 문제 하나를 제외하고는 다 4지선다형 객관식이었다.

아무튼 합격을 하고 나니까 뭔가 자신감도 회복되는 것 같고 기분이 좋긴 하다 ^____^

6. 여담

재작년에 합격한 정보보안기사와 겹치는 주제들이 꽤 많이 있었지만, 기사에서는 Deep 하게 물어보는 반면, CISSP에서는 좀 더 포괄적으로 질문하는 느낌이다. 공부 자체가 재밌었던 것은 보안 기사.. 뭔가 업무랑 더 연관성이 있기도 하고 지식을 더 많이 쌓는 느낌이라

앞으로는 시험공부 때문에 소홀했던 블로그 포스팅과 내년에는 어떤 자격증을 취득할지 찾아봐야겠다.

CISSP 공부하면서 정보보안기사와 겹쳤던 부분들을 정리해서 포스팅하는 것도 괜찮을 것 같고ㅋㅋ

일단 즐거운 연말 되세요~~♥

'Memo' 카테고리의 다른 글

| 제 10회 POC해킹캠프 (0) | 2014.07.18 |

|---|