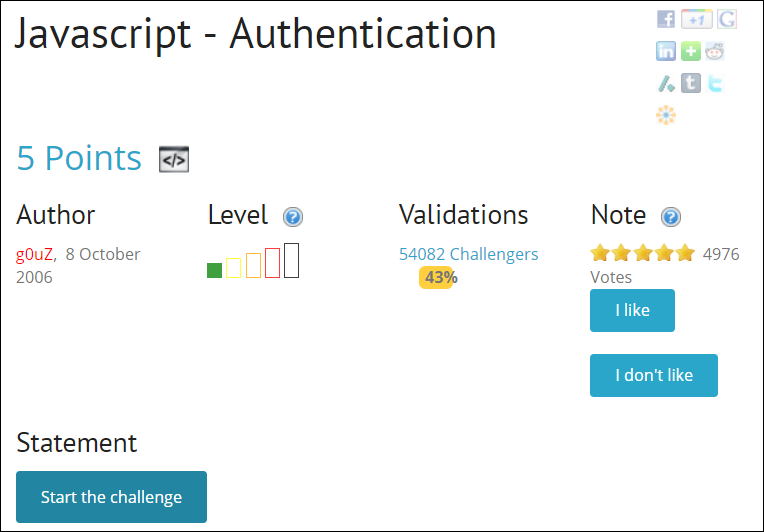

역시 Javascript 문제입니다.

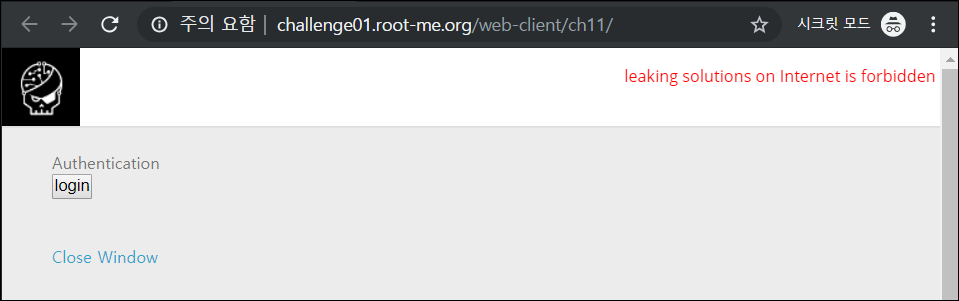

문제 들어가보니 그냥 달랑 로그인 버튼밖에 없네요. 일단 소스보기를 해봅니다.

이 곳에도 login.js 파일을 참조하고 있습니다. 해당 파일을 열어봅니다.

username이 TheUsername이고, password가 ThePassword일 때, 로그인 인증이 가능한데

위에서 TheUsername과 ThePassword를 TheSplit 배열에서 가져오고 있습니다.

근데 또 TheSplit 배열은 TheLists 리스트를 문자열로 자른거네요. 그러니까 GOD이 아이디, HIDDEN이 패스워드가 되는 거죠.

어차피 패스워드를 인증값으로 받고 있어서 로그인 해보지는 않았습니닿ㅎㅎ

'Study > Wargame' 카테고리의 다른 글

| [root-me] CRLF (0) | 2019.07.18 |

|---|---|

| [root-me] Javascript - Obfuscation1 (0) | 2019.04.15 |

| [root-me] Javascript - Source (0) | 2019.04.15 |

| [root-me] Javascript - Authentication (0) | 2019.04.15 |

| [root-me] HTML - disabled buttons (0) | 2019.04.15 |